Май 2018 года. Впереди — Петербургский международный экономический форум и Чемпионат мира по футболу. В Санкт-Петербург на форум прибывает президент Франции Эммануэль Макрон. Перед мероприятием он решает встретиться с Владимиром Путиным. Лидеры обсуждают бизнес-сотрудничество, международную повестку и кибербезопасность. Макрон называет разговор с российским президентом «открытым, прямым и эффективным». После личной встречи они проводят совместную пресс-конференцию.

Идиллию нарушает журналист французского RTL: он напоминает, что встреча президентов проходит ровно в тот день, когда Объединённая следственная группа подтвердила применение российского зенитно-ракетного комплекса «Бук» при атаке на малайзийский гражданский «Боинг», сбитый над Донбассом. Кроме того, репортер спрашивает Путина, что он думает о докладе спецслужб США и Великобритании, в котором Россию обвиняют в кибератаках во время президентских выборов 2016 года. Путин в своей привычной манере уклончиво отвечает:

Могу сказать и про кибератаки, и про пикировки в прессе <…>. Действие всегда встречает противодействие. Всегда. И чтобы не было противодействия, которое кому-то не нравится, нужно договориться о правилах этих действий, о правилах поведения в тех или иных сферах. Когда-то, когда человечество изобрело ядерное оружие, атомную бомбу, все поняли, насколько это опасно, и договорились о том, каковы должны быть правила, для того чтобы не случилось трагедии. Сейчас совершенно очевидно, что киберпространство — это важнейшая сфера жизнедеятельности миллионов людей. Давайте договоримся о том, как мы здесь будем работать совместно, договоримся об общих правилах, выработаем механизмы контроля соблюдения этих правил.

Хоть президент и не стал отрицать причастность России ко взлому демократов, он, очевидно, лукавил. Вряд ли его заботили справедливость и международные договоренности. Он стоял рядом с Макроном и буднично обсуждал вопросы кибербезопасности, хотя за год до этого российские государственные хакеры взломали предвыборный штаб французского президента. А в феврале 2018 года отечественные киберпреступники полностью обвалили IT-инфраструктуру Олимпиады в Корее — по всей видимости, просто из мести за то, что Россию не допустили до участия в соревнованиях. А главное, и за атаками на американских и французского политиков, и за взломом олимпийского комитета стояло ГРУ.

Сотрудничать с хакерами военная разведка начала еще в середине 2000‑х, и сейчас кибервойска ГРУ заслуженно считаются одной из самых больших угроз мировой безопасности.

Одни из первых кибератак, которые связывают с Россией, произошли еще в 2007 году в Эстонии, когда на фоне протестов против переноса памятника советскому солдату хакеры обрушили несколько правительственных сайтов. Как рассказывает источник «Досье», близкий к руководству Минобороны, в то время военная разведка не имела своих штатных хакеров и предпочитала отдавать хакерские заказы на сторону. С одной стороны, это помогало России скрыть свою причастность к кибератакам. С другой — хакеров-фрилансеров было труднее контролировать, и до армейской дисциплины им было далеко.

Поэтому в начале 2010‑х в Министерстве обороны задумались о том, чтобы выращивать свои кадры. Уже в 2013 году Сергей Шойгу объявил, что военное ведомство начинает «охоту на программистов» — талантливых студентов российских вузов отбирали в специальные научные роты, созданные на базе учебных заведений министерства. Там они получали военные навыки, а также работали над исследовательскими проектами. По задумке, научные роты должны были дать Минобороны возможность отлавливать подающую надежды молодежь: некоторые пополняли ряды собственных хакеров ГРУ.

В 2014 году в Министерстве обороны стали обсуждать создание отдельных подразделений кибервойск. По словам источника «Досье», замначальника ГРУ Сергей Гизунов говорил, что спецслужба все еще отдает на аутсорс хакерские задачи внешним группам и эту практику надо менять. Именно Гизунов курировал отбор талантливых программистов через научные роты. Эту работу, утверждает источник, ГРУ изначально вело совместно с ФСБ — интересы чекистов представлял на тот момент начальник Главного управления кадров (сейчас замминистра обороны) Виктор Горемыкин, окончивший академию Федеральной службы контрразведки.

Из презентации о Военном инновационном технополисе «Эра» // Министерство обороны, Сеченовский университет

К 2015 году Шойгу поручил создать две научные роты программистов при Национальном центре управления обороной. А три года спустя Владимир Путин подписал указ об открытии в Анапе военного инновационного технополиса «Эра», который должен был собрать научные роты в одном месте. Проект называли «собственным Сколково» Министерства обороны. Помимо информационной безопасности в список ключевых направлений вошли, к примеру, робототехника, искусственный интеллект, биотехнологии, наноматериалы. Служить в научных ротах по собственному желанию могут прошедшие отбор студенты или выпускники технических специальностей, еще туда направляют призывников с высшим образованием. Собеседник «Досье» в IT-среде утверждает, что вербовкой в научные роты обычно занимаются прикомандированные сотрудники или заведующие кафедрами. В качестве примера вуза, откуда часто «хантят» будущих хакеров, он привел Государственный университет телекоммуникаций им. Бонч-Бруевича в Санкт-Петербурге. В феврале 2022 года там был открыт «киберполигон» — тренировочная площадка по отражению кибератак. Создание киберполигонов курирует Министерство цифрового развития, всего к 2024 году планировалось открыть 15 таких площадок.

Будущие специалисты по информационной безопасности смогут отработать критически важные навыки на практике, научатся отражать кибератаки, работать с современными средствами защиты информации, решать задачи как для предприятий, так и для отрасли и государства в целом. Наш фокус — практическая ориентированность образовательных программ, — рассказывал ректор СПбГУТ Сергей Бачевский.

Кроме того, как писала The Telegraph, военная разведка проводит хакатоны среди подростков, чтобы отобрать для себя молодые таланты. Однако, утверждает собеседник «Досье», «подготовленный в теории и на киберполигонах боец часто совсем не готов к суровой реальности». Поэтому одновременно с вербовкой студентов ГРУ продолжило сотрудничество с «вольными хакерами», пытаясь интегрировать их в структуру спецслужбы.

Важную роль в организации сотрудничества между ГРУ и хакерами сыграл бизнесмен Владислав Клюшин, утверждает источник «Досье», близкий к руководству Министерства обороны. Клюшин — владелец ООО «М13» (заместителем гендиректора «М13» был выходец из ГРУ Иван Ермаков), которое разработало для администрации президента и других госорганов систему мониторинга СМИ и соцсетей «Катюша». В 2021 году Клюшина арестовали в Швейцарии и экстрадировали в США по обвинению в компьютерном взломе, мошенничестве с применением электронных средств и мошенничестве с ценными бумагами. В 2023‑м он получил девять лет тюрьмы, а летом 2024 года его вместе со шпионами и киллером обменяли на политических заключенных из России. Агентство Bloomberg со ссылкой на источники в российских спецслужбах сообщало, что Клюшин имел доступ к сведениям о взломе ГРУ серверов Демократической партии США.

Собеседник «Досье» утверждает, что Клюшин сотрудничал с ГРУ с 2014 года, когда в Минобороны задумались о том, чтобы объединить хакеров в отдельные кибервойска. Ему выделили офис в одном из зданий Минобороны на Знаменке — в особняке, в котором раньше располагалось Главное управление военного сотрудничества. Сами информационные войска расположились в бизнес-центре «Новатор» в Химках. В числе проектов Клюшина источник называет «фабрику троллей», которая использовалась в противовес «пригожинской» — петербургского олигарха в Минобороны считали чужаком и прибегать к его услугам не стремились.

Люди, которые замкнуты внутри системы ГРУ, не понимают, как управляется жизненный цикл. Для того, чтобы знать, на какие педали жать, ты должен быть в тусовке, ходить в бары. И Клюшин был для всех них переводчиком: он мог им объяснить, какие вещи действительно могут быть целями, а какие трогать бессмысленно. Он понимал, что и как делается. Для ГРУ он был таким внешним представительством, и они часто с ним консультировались, — говорит источник.

Таким образом, Клюшин помогал привыкшим к муштре с 18 лет военным и свободолюбивым неформалам-хакерам найти общий язык.

По словам собеседника «Досье» из сферы кибербезопасности, хакерские «банды» приписывают к военным частям ГРУ, но по сути они являются такими же ЧВК, как и «Вагнер», только в киберпространстве. В ФСБ, по его словам, тоже до сих пор работают с «фрилансерами». Схема сотрудничества у обеих спецслужб похожа: ведомства обеспечивают хакерам «крышу» и поддержку в обмен на решение собственных задач. ФСБ больше занимается коммерческими процессами атаками на IT-инфраструктуру коммерческих предприятий × , а ГРУ в первую очередь зарубежными операциями, такими как хищение данных или диверсионные атаки на инфраструктуру. Помимо государственной службы, хакерам позволяют зарабатывать на коммерческих взломах — по общему правилу государственные хакеры могут воровать деньги только у зарубежных лиц и компаний, но это правило постоянно нарушается, о чем свидетельствуют многочисленные случаи мошенничества через колл-центры и кардинга мошенничества с платежными картами × , с которыми россияне сталкивались еще до войны.

«В принципе, без крыши бизнес захлопнулся бы за считаные часы, так как любые банды сейчас упираются в съем денег, который достаточно прозрачен при сколь-нибудь значимых объемах. Это невозможно без поддержки спецслужб», — говорит источник. Он утверждает, что хакеры ГРУ более осторожны в плане стороннего заработка — «тихонько и аккуратно собирают зарубежную кукурузу в полях» — и не участвуют в разборках и подковерных интригах. А вот киберпреступники, аффилированные с ФСБ, позволяют себе коммерческие взломы российских компаний и даже могут их шантажировать при посредничестве своей «крыши». В то же время чекисты часто «сливают» своих хакеров.

Но в армии даже для хакеров военные порядки — со всеми своими минусами.

«Из малого количества, что мне рассказывали про ГРУ, явный пример — это сложность принятия армейских решений. Нашли 0day [свежую уязвимость], надо ей воспользоваться, на это уже убит бюджет около 200К зеленых. Время принятия решения — 4 дня максимум. Но приказ поступает только через два месяца. Естественно, вход не выполнен, и конечно, в этом виноват исполнитель. Их классика. Однако 200 тысяч долларов были потрачены государством, а уязвимость параллельно с задачами страны использовалась для личных нужд. Потому такая работа отбивается для себя в легкую. У хакеров ГРУ и ФСБ принципиально разные позиции бизнеса. Фейсы не спонсируют атаки или разработки 0day, а вот ГРУ — да. Сравнить бюджеты — это день и ночь [в пользу ГРУ]», — считает собеседник «Досье».

При этом даже в ГРУ хакеры часто занимаются собственными «проектами» в ущерб государственным задачам. Несмотря на высокие бюджеты военной разведки, заложенные на хакеров, умения киберпреступников позволяют им зарабатывать куда больше, чем способно платить государство. Кроме того, по словам источника, часто происходят финансовые разрывы между стоимостью проведения операций и выделенными на это бюджетами. «Хорошие командиры и группы, такие как Fancy Bear, берут дело в свои руки и достаточно часто действуют на свои деньги и со своим видением целей. Родина это не забывает тем, что упорно не видит их двухходовые схемы коммерческих кибератак, тем более что делают они это против зарубежных (в основном западных) компаний и иностранцев».

Главные цели для атак хакеров ГРУ — политические организации, чиновники, крупные предприниматели и компьютерные системы ключевой инфраструктуры зарубежных стран (оборонной, энергетической, транспортной и так далее). Атаки проводятся для сбора информации или для осуществления диверсий. В мирное время приоритетнее и полезнее первое.

По словам собеседника «Досье» в сфере кибербезопасности, ГРУ отличается от ФСБ более системным подходом к взломам: разведчики предпочитают играть вдолгую. Главный успех для ведомства — тайно получить доступ к источнику информации и как можно дольше «удерживать съем» данных. Это делается с помощью разных методов, от простого фишинга до использования 0day-уязвимостей слабых мест в программном обеспечении, о которых еще не знают разработчики × . Но случаются и публичные атаки: по мнению источника «Досье», они обычно проводятся для пиара и отчета перед руководством — это изначально бессмысленные и простые операции вроде DDoS-атак так называется массированная отправка обращений к веб-ресурсу с целью вывести его из строя × или временного вывода из строя инфраструктуры в стране-противнике.

За последние 17 лет хакеры военной разведки успели провести множество операций, ставших достоянием общественности. Вот основные известные группировки.

Почему у них несколько названий?

Каждая из кибергруппировок ГРУ имеет с десяток различных названий, которыми они обрастали по мере своего развития. Дело в том, что основной вклад в расследование деятельности киберпреступников вносят частные компании по кибербезопасности. Каждая из них имеет свои собственные категории киберугроз, и зачастую хакерские группировки называются в соответствии с этими категориями: например, хакерскую группировку, о которой пойдет речь в этой главе, в компании FireЕye называют APT 28.

Кроме того, до момента, пока выяснится, что за теми или иными вредоносными ПО стоят одни и те же люди, многие хакерские группы именуются по названиям этих ПО (например, Sednit), или системам атак, которые они применяют. На то, чтобы установить, к спецслужбе какой страны относится хакерская группировка, иногда уходят годы. Вдобавок государственные киберпреступники зачастую сами придумывают себе названия и аватары, чтобы отвести внимание от государств, на которые они работают.

По каким признакам специалисты вообще определяют, что за атакой стоит ГРУ?

Расследование киберинцидентов, особенно международных, — задача крайне сложная. Исследователи составляют список так называемых TTP (тактик, техник и процедур) — это способы, приемы и действия, которые использовались до, во время и после взлома. В этот список могут входить версии примененных программных уязвимостей (так называемых эксплойтов), характерные признаки фишинговых писем, использование определенных онлайн-сервисов, специализированных инструментов, схожесть целей атак (например, предприятия оборонной промышленности в разных странах) и последствий — например, публикация украденных данных на одних и тех же сайтах или в телеграм-каналах.

Иначе говоря, чаще всего это косвенные улики, отражающие поведение злоумышленников: работа в определенное время суток, выходные, совпадающие с государственными праздниками в России, комментарии внутри программного кода и т. п. Расследователи также пытаются понять, для чего хакеры провели ту или иную атаку и кому она могла быть выгодна.

Прямые доказательства вроде уникальных уязвимостей, неизвестных ранее (так называемых нулевых дней или zero-day), или полностью оригинального вредоносного программного обеспечения встречаются крайне редко. Примеры — созданные с нуля программы для уничтожения данных (так называемые вайперы) или для скрытного контроля над системой («руткиты»). Чаще всего хакеры используют стандартные инструменты с открытым исходным кодом или пиратские версии известных программ — те же самые, что применяют и киберпреступники, и политически мотивированные активисты. Поэтому установить, кто именно стоял за атакой, бывает сложно — зачастую речь идет лишь о вероятностной оценке, и выводы могут вызывать споры.

Кроме того, большинство таких методов уже хорошо известны, и их несложно имитировать. Это позволяет хакерам проводить операции под чужим флагом (так называемых false flag operations).

Картину еще больше усложняет то, что одни и те же уязвимости могут использоваться разными группами. Одна организация может одновременно подвергнуться атакам со стороны наемных хакеров, идеологических хактивистов и представителей государственных структур. Это может происходить как случайно — из-за массового распространения информации о новых «дырах» в безопасности, — так и из-за многократной перепродажи скомпрометированных аккаунтов на теневом рынке.

Кроме того, атаки на частные компании зачастую остаются незамеченными в течение долгого времени. При этом данные таких компаний могут иметь не меньшую ценность, чем государственные — особенно если речь идет, например, о телекоммуникационных, логистических или страховых организациях.

Точно связать взлом с конкретным подразделением удается редко: например, если произошла утечка информации от самих исполнителей или заказчиков атаки.

Воинская часть 26165 / «Изящный медведь»

Unit 26165

Fancy Bear

APT 28

Sofacy

Sednit

Pawn Storm

Group 74

Tsar Team

Strontium

Swallowtail

SIG40

Grizzly Steppe

TG-4127

SNAKEMACKEREL

Одна из старейших и известнейших кибергруппировок под крылом ГРУ принадлежит к воинской части 26165. Еще со времен СССР эта часть входит в состав 6‑го управления ГРУ Минобороны и официально занимается дешифровкой и криптоанализом перехваченных сообщений. В какой момент там сформировалась команда хакеров, точно сказать нельзя, однако она активна как минимум с 2007 года. Эта группа специализируется на кибершпионаже и атакует преимущественно иностранные военные организации и правительства.

Впервые об этой группировке стало известно в октябре 2014 года. Тогда японская компания по кибербезопасности Trend micro опубликовала отчет о кибершпионской операции Pawn Storm, которая проходила с 2007 по 2014 год. Хакеры использовали три типа атак: фишинговые письма с вредоносными файлами, замаскированными под прикрепленные документы, сеть фишинговых сайтов и эксплойты (программы по поиску уязвимостей), внедряемые в подлинные государственные сайты. У всех них была общая черта — вредоносные ПО SEDNIT или же Sofacy (так называются вирусы в арсенале группы), которые похищали информацию с компьютеров и отправляли на удаленные командно-контрольные серверы. Жертвами атак стали одна из крупнейших американских ЧВК ACADEMI, более известная как Blackwater, ОБСЕ, Министерства обороны Германии и Франции, военные чиновники и атташе из различных стран, посольство Ватикана в Ираке, польские государственные служащие, а также несколько иностранных частных компаний и представители российской оппозиции.

В том же месяце компания по кибербезопасности FireEye связала эти атаки с Россией — большинство вредоносных программ содержали настройки на русском языке и были созданы в рабочее время по московскому часовому поясу. Кибербезопасники FireEye расширили список жертв российских хакеров и присвоили им уровень опасности APT 28 (Advanced Persistent Threat — продвинутая постоянная угроза). Оказалось, в 2007–2013 годах хакеры собирали разведданные о службах безопасности и политике Грузии. Целями киберпреступников стали сотрудники местного МВД, министерства обороны, а также американский оборонный подрядчик, который занимался обучением грузинских военных. Хакеры использовали документ-приманку со списком дней рождения членов рабочей группы грузинского министерства обороны и американских военных. При открытии документ устанавливал программу-загрузчик SOURFACE, которая похищала данные.

Похожим атакам подверглись и восточноевропейские государства. Кроме того, группировка атаковала устройства участников балтийских военных учений Baltic Host — в 2014 году они проходили вместе с крупным учебным мероприятием армии США. Российские хакеры зарегистрировали фишинговый домен baltichost.org и при помощи него попытались похитить данные у участников учений. Таким образом они хотели получить тактические и стратегические разведданные о военном потенциале и международных отношениях балтийских стран. Похожим путем кибершпионы пытались похитить данные у сотрудников НАТО и ОБСЕ. Среди прочих жертв российских хакеров FireEye называет армии Норвегии, Пакистана и Чили, правительство Мексики, выставку сил специальных операций (SOFEX) в Иордании, Азиатско-Тихоокеанское экономическое сотрудничество и некоторые другие организации. Учитывая, что большая часть данных, за которыми охотились хакеры, касалась обороны и геополитики, и тот факт, что вредоносные программы разрабатывала большая команда, кибербезопасники предположили, что за группировкой стоит чье-то правительство.

Со временем атаки группировки стали гораздо масштабнее и агрессивнее. В 2014 году хакеры в течение четырех месяцев атаковали немецкий Бундестаг: злоумышленникам удалось взломать 14 серверов немецкого правительства, в том числе главный. Год спустя атака повторилась — киберпреступники похитили около 16 гигабайт данных и на несколько дней парализовали правительственную сеть. Следователи довольно быстро выяснили, что за взломом стоит APT 28.

Но пожалуй, самая известная операция, которую провела эта группа, — это атака на Демократическую партию США. В мае 2016 года директор службы национальной разведки США Джеймс Клэппер рассказал, что некие иностранные разведки пытаются шпионить за предвыборными штабами двух основных кандидатов в президенты. Оказалось, хакеры проникли в компьютерные системы партии и получили доступ к электронной почте, перепискам и всему массиву исследований по Дональду Трампу, который собрала команда Хиллари Клинтон.

Расследовать инцидент поручили компании по кибербезопасности CrowdStrike, которую возглавляет американец российского происхождения Дмитрий Альперович. Программисты CrowdStrike практически сразу поняли, что за атакой стоит Россия: их программа обнаружила то же самое вредоносное ПО, которое использовалось при атаке на немецкий Бундестаг. Тогда CrowdStrike присвоила группировке новое название, по которому она известна ныне, — Fancy Bear, то есть «Изящный медведь». Это странное прозвище Fancy Bear родилось благодаря системе ранжирования группировок, которую Альперович придумал для своей компании. Животные обозначают страну происхождения хакеров: русские называются медведями, китайцы — пандами, а иранцы — котятами. Первую часть прозвища выбирал аналитик, обнаруживший группировку. Раньше многие кибербезопасники называли этих хакеров в честь созданной ими группы вирусов Sofacy, и это название напомнило аналитику песню Игги Азалии «So Fancy» — так и получился Fancy Bear. Примерно в тот же период исследователи начали подозревать, что за группировкой стоит ГРУ.

Однако вскоре у компании CrowdStrike появились проблемы. В Сети объявился блогер под никнеймом Guccifer 2.0 и взял ответственность за взлом американских демократов на себя. Guccifer (производная от Gucci и Lucifer) — реально существующая известная личность. Это румынский хакер Марсель Лазар Лехел, который в 2013 году взломал электронную почту сестры Джорджа Буша-младшего и опубликовал фотографии бывшего президента в больнице, а также его семейную переписку. В январе 2014 года злоумышленник попался румынским правоохранителям и угодил в тюрьму за то, что ранее взламывал электронные почты румынских чиновников. За несколько месяцев до взлома Демократической партии его экстрадировали в Соединенные Штаты. Дожидаясь суда в Америке, он неоднократно заявлял, что именно он ответственен за взлом демократов, и активно раздавал интервью журналистам — как лично, так и через свой аккаунт в Twitter. Благодаря такой общительности хакера быстро разоблачили — он не смог предоставить никаких подтверждающих документов при личной встрече с журналистами NBS News. А с репортерами Vice в твиттере под ником Guccifer 2.0, по всей видимости, общался вовсе не он: собеседник не смог поддержать с ними длительную переписку на румынском языке, а те несколько сообщений, что он отправил, были полны ошибок. Многочисленные эксперты сошлись во мнении, что это была довольно неуклюжая попытка российского правительства отвести от себя подозрения.

Это был не первый случай, когда хакеры из воинской части 26165 создавали аватары для прикрытия. В феврале 2015 года жены пятерых американских военных получили сообщения с угрозами смерти их семьям от некой хакерской группы, которая назвала себя «КиберХалифат» и утверждала, что связана с ИГИЛ. Спустя месяц на другой стороне Атлантического океана, во Франции, внезапно прервался эфир телеканала TV5Monde. Хакеры взломали внутренние системы телекомпании и остановили вещание 12 каналов более чем на три часа. Обслуживание частично восстановили только к следующему утру, а полноценная работа эфира возобновилась лишь к вечеру следующего дня. Кроме того, злоумышленники взломали страницы TV5Monde в Facebook и Twitter, где опубликовали личные данные родственников французских солдат, участвующих в операциях против ИГИЛ, а также сообщения с критикой президента Франсуа Олланда. Генеральный директор TV5Monde Ив Биго позже признался, что атака поставила компанию на грань уничтожения. По его словам, если бы процесс восстановления вещания затянулся, спутниковые операторы, вероятно, аннулировали бы контракты на трансляцию. Ответственность за взлом телеканала также взял на себя «КиберХалифат».

Инцидент произошел вскоре после теракта в редакции Charlie Hebdo, так что поначалу у французских властей не было сомнений, что за взломом телеканала стоят исламские террористы. Тем не менее глава Национального агентства безопасности информационных систем Франции Гийом Пупар демонстративно не поддержал эти обвинения. «Мы можем быть удивлены», — сказал он. Вскоре стало ясно, что за атакой стояли Fancy Bear. А в 2018 году компания SecureWorks передала Associated Press доказательства, что угрозы женам американских военных рассылали те же российские хакеры.

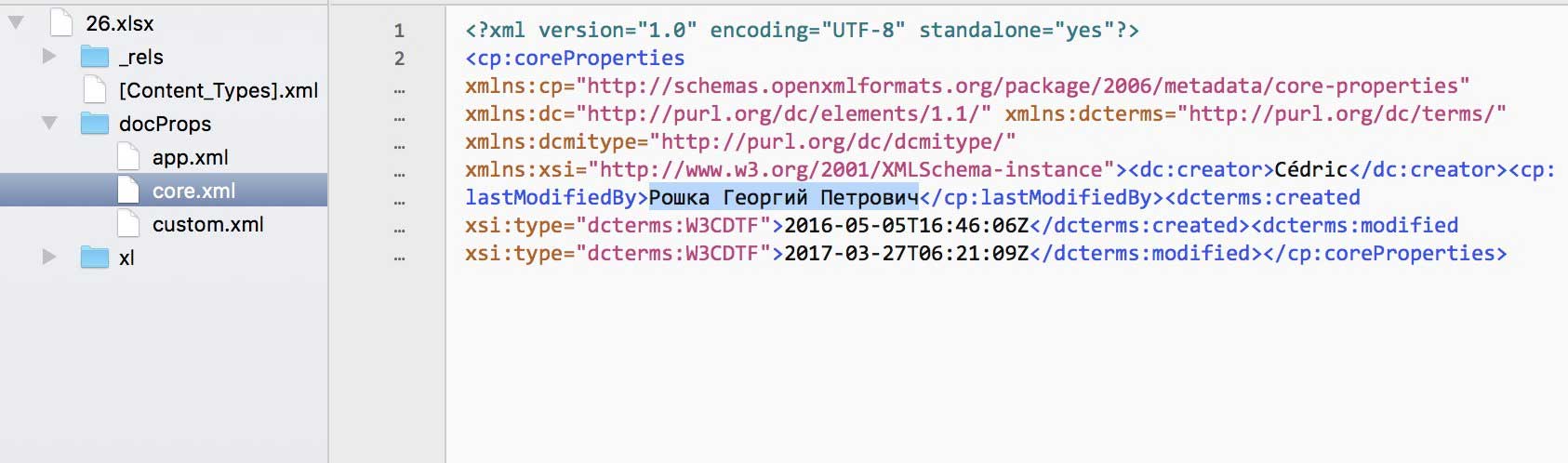

В 2017 году в преддверии парламентских выборов в Германии Fancy Bear попытались взломать фонды, связанные с крупнейшими партиями-кандидатами. Целью хакеров в том числе стал фонд Конрада Аденауэра, связанного с правящей на тот момент партией христианских демократов Ангелы Меркель. Примерно тогда же группировка атаковала предвыборный штаб президента Франции Эммануэля Макрона. Хакеры опубликовали украденный массив данных за день до второго тура через аккаунты WikiLeaks — архив содержал 9 гигабайт фотографий, писем и документов. Ранее Fancy Bear уже использовали WikiLeaks, чтобы опубликовать часть данных, похищенных у Демократической партии США. Тогда французские власти замяли слухи о том, что за утечкой стоит Россия. Однако The Insider обнаружил в метаданных слитых файлов имя российского программиста Георгия Петровича Рошки. Оказалось, что он был приписан к той самой воинской части 26165. Таким образом стало окончательно ясно, что группировка Fancy Bear, она же Pawn Storm, Sofacy, APT 28, работает под началом ГРУ.

Кроме того, с середины 2014-го до осени 2017 года эта же группа хакеров преследовала журналистов из разных стран, включая США, Украину, Россию, Молдову, а также страны Балтии. Их внимание было сосредоточено на тех, кто освещал темы, связанные с Владимиром Путиным и Кремлем. Группировка пыталась взломать сотрудников Bellingcat, Washington Post, CNN, Brookings Institution и многих других иностранных СМИ. Атаке подверглись более 50 репортеров The New York Times, около 30 украинских журналистов, многие из которых работали в Kyiv Post, и иностранных корреспондентов, находящихся в Москве. Кроме того, киберпреступники преследовали репортеров, которые освещали конфликт на востоке Украины, и независимых российских журналистов, включая сотрудников «Новой газеты», «Ведомостей», Znak.com, а также известных медийных лиц, таких как Тина Канделаки, Ксения Собчак и Павел Лобков, которые работали на телеканале «Дождь», Марию Алехину, Михаила Ходорковского и Алексея Навального. По данным Associated Press и SecureWorks, журналисты стали третьей по численности группой жертв Fancy Bear, уступая только дипломатам и представителям Демократической партии США.

Примерно в тот же период в мире спорта разгорелся международный скандал. В 2015 году выяснилось, что Российское антидопинговое агентство (РУСАДА) систематически скрывало, что отечественные спортсмены принимают допинг перед крупнейшими мировыми соревнованиями. Последствия были фатальными: Всемирное антидопинговое агентство (ВАДА) рекомендовало Международной ассоциации легкоатлетических федераций дисквалифицировать Всероссийскую федерацию легкой атлетики. В итоге сборную России отстранили от участия в зимних Олимпийских играх в Корее. Тогда различные международные спортивные организации подверглись серии хакерских атак. Первой жертвой стало ВАДА: в августе 2016 года киберпреступники из группировки Fancy Bear получили доступ к базам данных антидопингового агентства и выложили в сеть файлы с результатами допинг-тестов четырех американских спортсменов, принимавших участие в Олимпийских играх. В 2018 году хакерской атаке подверглись Шведская спортивная конфедерация и Международная ассоциация легкоатлетических федераций. Злоумышленники похитили информацию о заявках на использование запрещенных ВАДА препаратов для иностранных спортсменов.

После отстранения России от Олимпийских игр 2018 года все те же хакеры Fancy Bear взломали электронные почты сотрудников Международного Олимпийского комитета, а также Олимпийского комитета США, и опубликовали их переписки со следователями ВАДА в надежде подорвать работу антидопингового агентства.

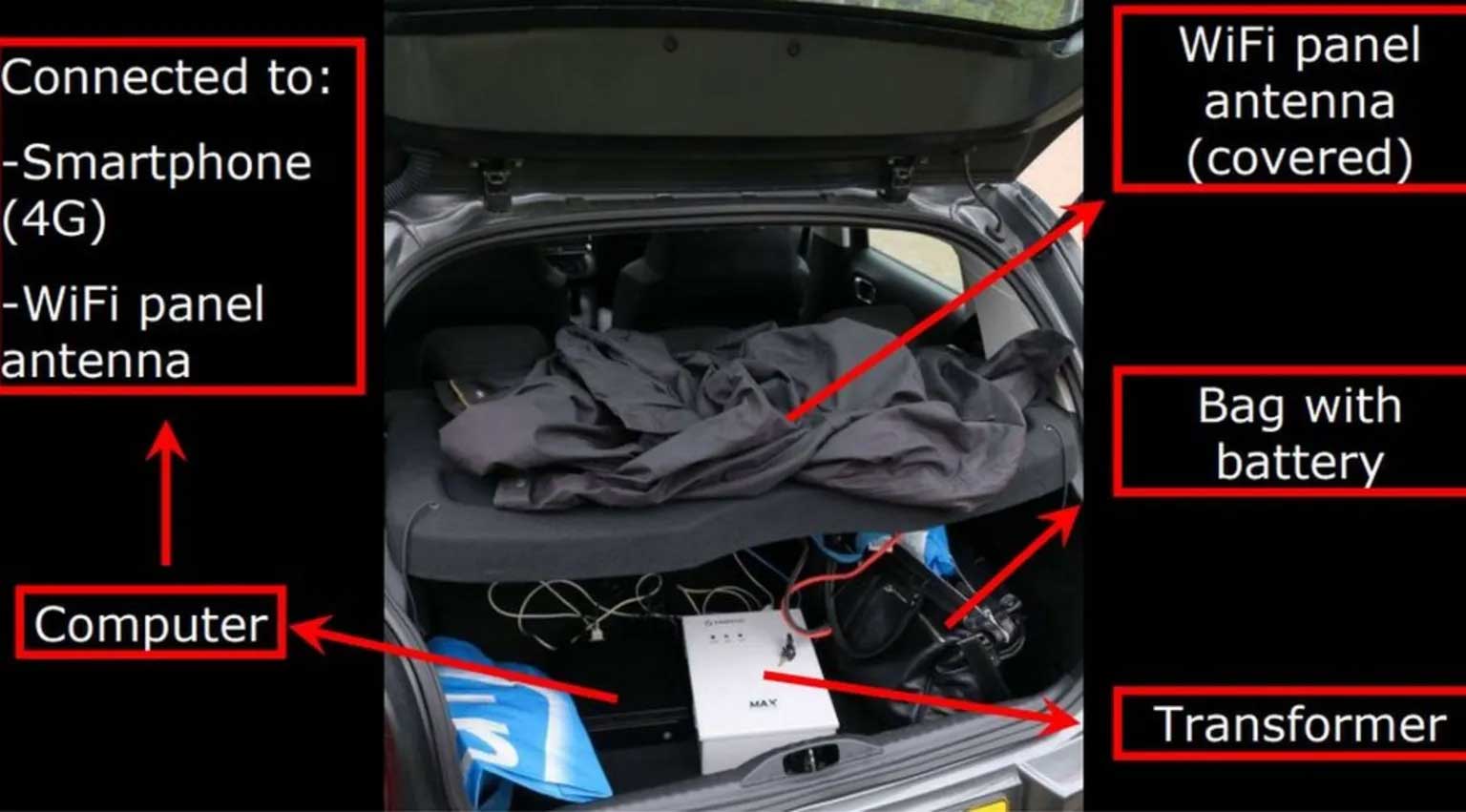

А в октябре того же года стало известно, что хакеры из воинской части 26165 попытались взломать Организацию по запрещению химического оружия (ОЗХО) в Гааге — миссия была настолько важной, что они лично прибыли в Нидерланды, тем самым раскрыв себя. Дело в том, что ОЗХО расследовала легендарный провал ГРУ — отравление Сергея Скрипаля, — а также химическую атаку в Сирии, в организации которой обвиняли поддерживаемый Кремлем режим Башара Асада. Группа прилетевших в Нидерланды ГРУшников состояла из четырех человек: хакеров Алексея Моренца и Евгения Серебрякова и оперативников Олега Сотникова и Алексея Минина. Все четверо оказались офицерами из воинской части 26165 и прибыли в страну по дипломатическим паспортам и с чеками на такси от военной части до аэропорта Шереметьево. По приезде они тотчас отправились разведывать местность вокруг ОЗХО, захватив с собой оборудование для перехвата данных. При задержании Моренец попытался разбить свой телефон, а в ноутбуке Серебрякова обнаружили свидетельства слежки за следователями, которые занимались делом о крушении малайзийского «Боинга» над Донбассом. Тогда же Большое жюри в Западном округе Пенсильвании США официально обвинило их в спонсируемых государством хакерских атаках и раскрыло имена еще троих офицеров части 26165: Ивана Ермакова, Артема Малышева и Дмитрия Бадина. Эти трое, по версии следствия, стояли за атаками на ВАДА.

Fancy Bear активны по сей день. В феврале 2019 года они атаковали Немецкий фонд Маршалла, Институт Аспена и Немецкий совет по международным отношениям. В 2020 году те же хакеры попытались взломать Норвежский парламент, в 2022-ом успешно проникли в спутниковую сеть США, а в 2023‑м атаковали необновленные системы Outlook.

Воинская часть 74455 / «Песчаный червь»

Sandworm

Voodoo Bear

APT44

MITRE G0034

TEMP.Noble

Electrum

TeleBots

BE2 APT

Black Energy

Iridium

Hades

Quedagh

Iron Viking

Grey Energy

Компьютерные атаки этой группировки считаются одними из самых разрушительных в мире. По оценке департамента юстиции США, только трем из своих многочисленных жертв они нанесли ущерб на сумму около миллиарда долларов. Это хакеры из воинской части 74455 (Главный центр специальных технологий ГРУ), более известные в мире как Sandworm («Песчаный червь»), и они специализируются на киберсаботаже.

Впервые о вредоносном ПО группировки рассказала компания по кибербезопасности F‑Secure в сентябре 2014 года. Они обнаружили программу Black Energy, которую российские хакеры использовали против Грузии во время российско-грузинской войны 2008 года. Тогда группировка взламывала грузинские правительственные сайты и выкладывала на них фотографии с Гитлером. При этом атаки были синхронизированы с военными действиями. Например, перед бомбардировкой российскими войсками города Гори хакеры взломали официальный сайт и страницу муниципалитета. Примечательно, что эта киберкампания стартовала 8 августа, сразу после начала войны — это невероятно быстро, учитывая, что Россия обвиняла Грузию во «внезапном» нападении.

Ранее, в 2007 году, кибератаке со стороны той же группировки подверглись правительственные организации Эстонии. Это совпало с инициированными Кремлем протестами против переноса Бронзового солдата в Таллине. Для атак была использована сеть ботов, в которой состояли до двух миллионов взломанных компьютеров, расположенных в 100 странах. Многие страны тогда оказали Эстонии помощь в отражении атак, а вот Россия воздержалась.

В октябре 2014 года компания iSight (ныне Mandiant) опубликовала более подробную информацию о хакерах, которых связали с Россией. Кибербезопасники обнаружили кампанию целевого фишинга, которая использовала файлы Powerpoint для рассылки вредоносного кода. Жертвами атаки стали НАТО, украинские государственные организации, правительственная организация из Западной Европы, европейские телекоммуникационные компании, компании энергетического сектора и некие американские академические организации. Аналитики iSight обратили внимание на то, что хакеры закодировали в свои вирусы ссылки на научно-фантастический роман Фрэнка Герберта «Дюна» и окрестили группировку в честь существа из этой вселенной — Sandworm («Песчаный червь»). Название закрепилось.

Sandworm известны в первую очередь благодаря своему вирусу NotPetya, который считается одним из самых разрушительных в мире. Он блокирует доступ к данным на жестком диске, предлагая разблокировку за выкуп, однако это обманка — хакеры не возвращают данные пользователям даже после оплаты. Например, таким образом NotPetya поразил компьютеры американских медицинских учреждений в штате Пенсильвания, крупного американского производителя фармацевтической продукции, а также частных организаций США. Эта атака обошлась американским компаниям почти в миллиард долларов убытков. К слову, вирус вышел из под контроля хакеров ГРУ и стал популярен среди обычных преступных группировок. В результате среди жертв NotPetya оказались Сбербанк, «Роснефть», «Башнефть» и «Евраз». Кроме того, он поразил компьютеры лидера контейнерных перевозок Maersk Line. Из-за этого произошел хаос в логистике и пострадали медучреждения, что угрожало жизням тысяч людей. Общий ущерб от вируса достиг $10 млрд, что значительно превысило последствия второго по разрушительности вируса WannaCry ($4 млрд).

Еще одна громкая международная операция, которую провели Sandworm, — это атака на зимние Олимпийские игры в Пхенчхане в 2018 году. Во время открытия Олимпиады хакеры из ГРУ на несколько часов полностью обвалили IT-инфраструктуру соревнований и чуть не сорвали мероприятие. Они отключили Wi-Fi стадиона, тысячи телевизоров, транслирующих церемонию открытия около олимпийских объектов, погасли. Все ворота безопасности, ведущие в каждое олимпийское здание, были отключены. Сломалось и приложение Олимпиады, которое использовалось для цифровых билетов, пользователи потеряли доступ к расписаниям соревнований, информации об отелях и картам. Случилась самая настоящая катастрофа. И хотя злоумышленники пытались выдать себя за северокорейских и китайских хакеров, позже было доказано, что операцию провели ГРУшники Sandworm — вероятно, из мести за отстранение российской команды. По данным правительства Великобритании, команда также готовилась к срыву летних Олимпийских игр 2020 года в Токио.

В 2019 году группировка снова атаковала Грузию: хакеры взломали сайты местного парламента, судов, НКО, СМИ и частных компаний, а также прервали работу нескольких национальных вещателей. Со многих сайтов исчез первоначальный контент, вместо него появилось фото бывшего президента Михаила Саакашвили с подписью «I’ll be back» — «Я вернусь».

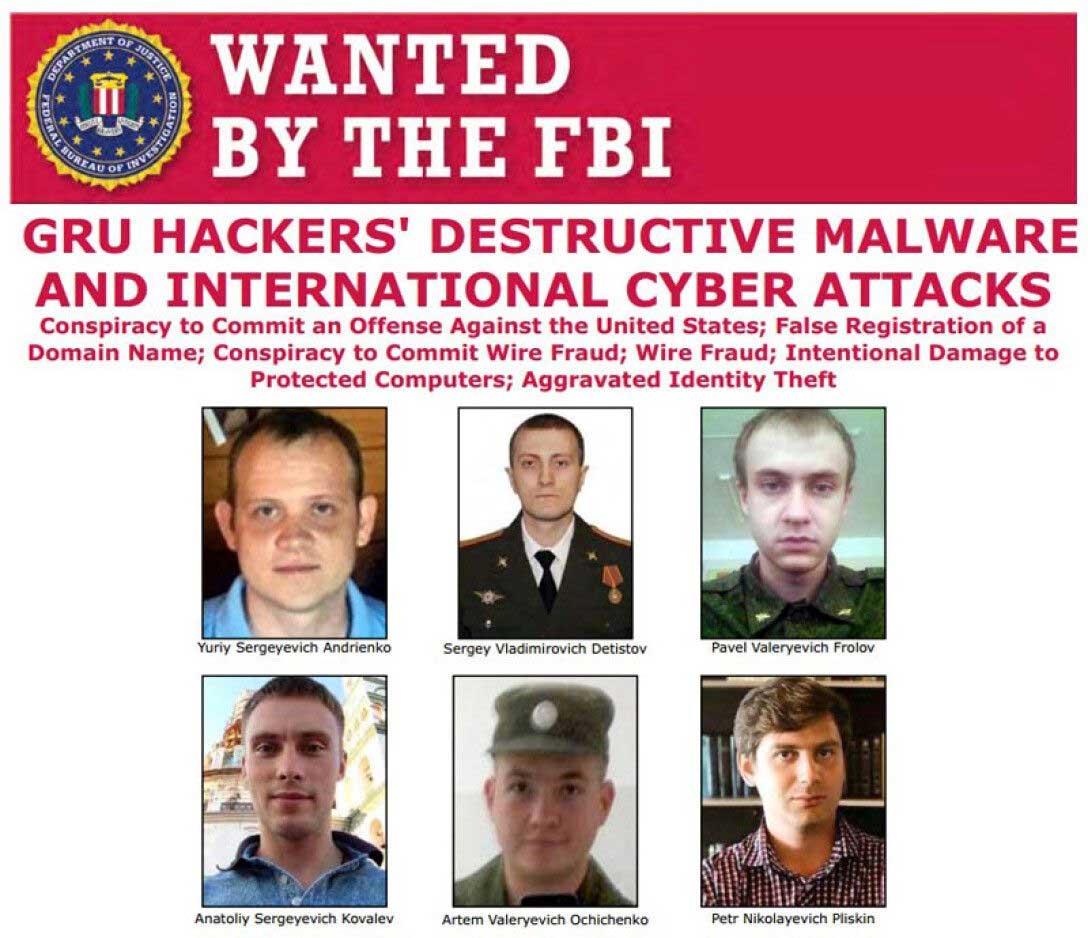

15 октября 2020 года в США большая коллегия присяжных предъявила обвинение шести предполагаемым сотрудникам российской воинской части 74455 в киберпреступлениях. В списке обвиняемых оказались офицеры ГРУ Юрий Андриенко, Сергей Детистов, Павел Фролов, Анатолий Ковалев, Артем Очиченко и Петр Плискин. Минюст США обвинил их в сговоре с целью компьютерного и электронного мошенничества, нанесении ущерба защищенным компьютерам, а также в краже личных данных. Пятеро из шести обвиняемых подозреваются в разработке хакерских инструментов, а Артем Очиченко помимо этого обвиняется в проведении фишинговых атак на зимние Олимпийские игры 2018 года. Также ему вменяется попытка взлома официального сайта парламента Грузии и участие в разведывательных операциях.

Это обвинение было частью международных усилий по привлечению к ответственности тех, кто занимается кибератаками на критически важную инфраструктуру и государственные учреждения.

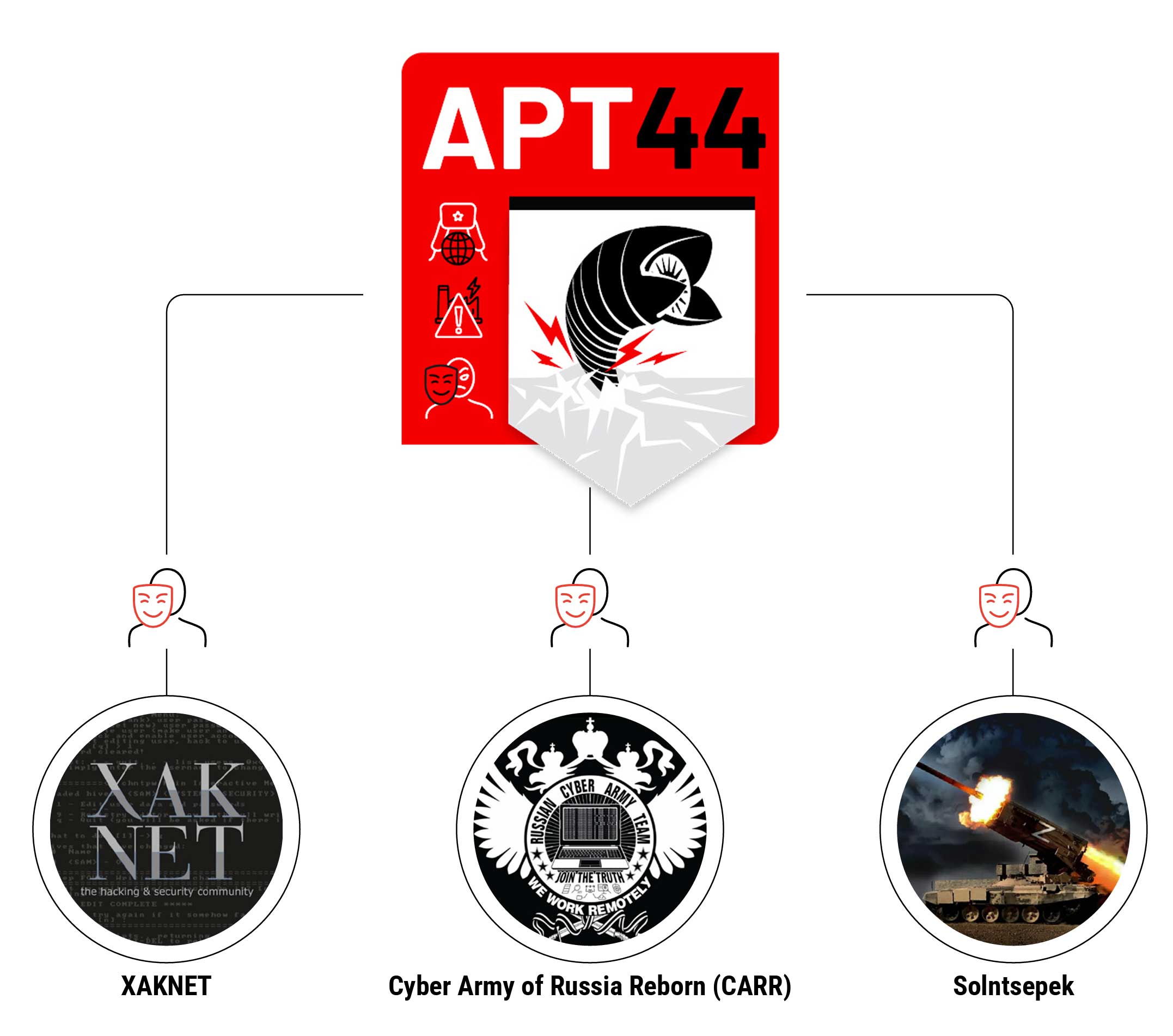

Sandworm использует подставных лиц куда более активно, чем хакеры из воинской части 26165 (Fancy Bear). В основном это хакеры-активисты, которые базируются в телеграм-каналах. Чаще всего ответственность за атаки Sandworm берут на себя аккаунты HakNet Team, CyberArmyofRussia_Reborn1 и Solntsepek. Канал Solntsepek до своего ребрендинга в хакерскую группировку в 2023 году проводил длительные кампании по публикации личных данных украинских военных и сотрудников служб безопасности. Аналитики Mandiant полагают, что за этим стояли лица, связанные с ГРУ. После смены имиджа Solntsepek стал центральной платформой для распространения похищенных данных и заявлений об ответственности за кибератаки Sandworm.

Периодически хакеры из воинских частей 74455 и 26165 работают сообща. Например, члены Sandworm участвовали во взломе предвыборного штаба Эммануэля Макрона, а также в попытке атаки на ОЗХО. Компания Mandiant считает, что эти части связаны напрямую: они обе находятся в подчинении у воинской части 55111, которую кибербезопасники приписывают к Войскам информационных операций ГРУ. Об этом подразделении известно крайне мало. Оно появилось в 2014 году и вплоть до недавнего времени не попадало в поле зрения общественности. Однако зимой 2021 года Владимир Путин включил в состав научного совета Совбеза некоего А. Г. Старунского, заместителя командира российской воинской части 55111. Как выяснила Meduza, спецслужбы Эстонии и США подозревали этого человека в организации онлайн-кампаний по дезинформации, которые проводило российское управление военной разведки. В ноябре 2019 года представители части 55111 приняли участие в научной конференции, посвященной «развитию радиоэлектроники и образовательного процесса подготовки специалистов по радиотехническим системам специального назначения» в Высшем военном инженерном училище радиоэлектроники в Череповце. В программе конференции также значилась воинская часть 74455. Еще одним свидетельством тесной связи частей 74455 и 26165 может быть тот факт, что в 2023 году офицер последней Евгений Серебряков, которого ранее высылали из Нидерландов за попытку взлома ОЗХО, стал лидером группировки Sandworm.

Воинская часть 29155 / «Шепчущие врата»

Whispergate

UNC2589

Cadet Blizzard

Ember Bear

UAC-0056

Lorec53, Lorec Bear

Bleeding Bear

Saint Bear

DEV-0586

Frozenvista

Не так давно в ГРУ появилась еще одна хакерская группировка, которая специализируется преимущественно на атаках на Украину. Она работает под началом легендарной воинской части ГРУ 29155.

Воинская часть 29155, известная также как 161‑й Центр подготовки специалистов Главного разведывательного управления (ГРУ), получила широкую известность благодаря своим полевым диверсионным и шпионским операциям. Но по крайней мере с 2020 года подразделение приумножило свои навыки, включив в них наступательные кибероперации. Их основной целью стала Украина, кроме того, группировка атакует страны НАТО, ЕС, Центральной Азии и Центральной Америки. Одна из ключевых задач группировки — саботаж поставок гуманитарной и военной помощи в Украину.

В 2022 году аналитики NSFOCUS выявили, что группа, которую они назвали Lorec53, осуществляла атаки на грузинские правительственные организации, используя документы-приманки на актуальные политические темы. В том же году подразделение 29155 запустило целую серию фишинговых кампаний в Украине, включая атаку на энергетическую организацию с использованием вредоносного ПО SaintBot и OutSteel.

В январе 2022 года, накануне полномасштабного вторжения России в Украину, злоумышленники атаковали сети украинских государственных учреждений. WhisperGate под видом программы-вымогателя нацеливалась на полное уничтожение данных. В списке пострадавших — Министерство внутренних дел Украины, Госказначейство и другие ключевые ведомства.

В 2022–2024 годах подразделение активно сканировало сети критической инфраструктуры стран – членов НАТО и ЕС, атакуя энергетические, транспортные и финансовые системы. В частности, киберпреступники взломали транспортную инфраструктуру одной из стран Центральной Европы, поддерживающей Украину.

В сентябре 2024 года Министерство юстиции опубликовало данные о шести предполагаемых участниках киберопераций подразделения. Среди них полковник Юрий Денисов, возглавляющий кибероперации, четверо лейтенантов: Владислав Боровков, Денис Денисенко, Дмитрий Голошубов и Николай Корчагин, — а также некий гражданин Амин Стигал, который настраивал онлайн-инфраструктуру для всего подразделения. В американском суде их обвиняют в сговоре с целью совершения компьютерного взлома и мошенничества с использованием электронных средств связи.