ГРУ сыграло ключевую роль в аннексии Крыма в 2014 году, но в дальнейшем влияние военной разведки на ход войны в Украине снизилось: во время конфликта в Донбассе инициативу перехватила ФСБ.

В истории захвата Крыма ГРУ обычно ассоциируют с «вежливыми людьми» — военными без опознавательных знаков, которые захватили ключевые объекты полуострова в начале 2014 года. Однако не совсем верно записывать эту операцию в заслуги ведомства. «Зеленые человечки» были бойцами Сил специальных операций под командованием бывшего президентского охранника Алексея Дюмина. Как говорит источник «Досье», близкий к руководству Минобороны, Дюмин в тот момент занимал должность заместителя начальника ГРУ, но почти не имел отношения к ведомству: «его готовили к чему-то большему».

Зато агентурная работа военной разведки действительно помогла в захвате полуострова. Ключевую роль сыграл Олег Белавенцев — друг Шойгу и выходец из ГРУ. Он окончил Военно-дипломатическую академию и трудился под крышей посольства СССР в Великобритании, пока в 1985 году его не выслали за шпионаж. В 2014 году провалившийся шпион был директором АО «Славянка» — предприятия Минобороны, которое отвечало за управление жилищным фондом военных. По словам источника «Досье», выпивая со своим другом Павлом Лебедевым — министром обороны Украины — Белавенцев узнал о планах Украины предоставить американцам право пользоваться военно-морской базой в Крыму.

Тогда он берет самолет командующего Черноморского флота. Сажает на него министра [обороны Украины, который это рассказал] и везет в Москву. Ночью идут к Шойгу, тот к Первому [Владимиру Путину]. Лебедеву гарантировали, что его имущество не тронут и еще сверху дадут. Вероятно, он же провел вербовку бывших военных в Симферополе.

Сам Белавенцев о своей роли в аннексии Крыма рассказывал похожую историю: мол, приехал туда в отпуск, а потом «увидел, что происходит на полуострове», и «не смог остаться в стороне»: «Понимал, что и как нужно делать, ну и включился по полной программе в подготовку к проведению референдума». Как сообщала «Газета.ру», именно Белавенцев в числе первых оказался в здании захваченного Верховного совета Крыма и встречал там удивленных депутатов.

Вместе с Дюминым они обеспечивали операцию по захвату Крыма: Дюмин по силовой части, а Белавенцев как агентурный руководитель, знавший ключевых людей. Вскоре после захвата полуострова оба получили звезды Героя России, а Белавенцев уже 21 марта 2014 года был назначен полномочным представителем президента в только что образованном Крымском федеральном округе. Впрочем, по словам собеседника «Досье», на новой должности он быстро «обнаглел» и через два года лишился кресла из-за имущественных конфликтов и злоупотребления полномочиями (например, он якобы летал в отпуск по служебному паспорту ГРУ). В 2021 году издание Baza обнаружило, что Белавенцев скупил в Крыму недвижимости почти на миллиард рублей.

Однако в Донбассе ведущая роль досталась ФСБ: в ночь с 11 на 12 апреля 2014 года на фоне начавшихся на востоке Украины пророссийских выступлений границу пересекла группа вооруженных людей под командованием бывшего сотрудника ФСБ Игоря Стрелкова (Гиркина). Российские бойцы захватили Славянск, за последующие месяцы из-под контроля Украины вышла значительная часть Донецкой и Луганской областей.

Россия отрицала свое участие в конфликте и предпочитала действовать руками местных активистов, наемников и «недавно уволившихся» военных.

ГРУ поначалу не принимало участия в формировании вооруженных сил ЛНР и ДНР или каких-либо иных массовых военных структур, однако в некоторых из них все же можно было обнаружить след военной разведки.

Наемники в Украине

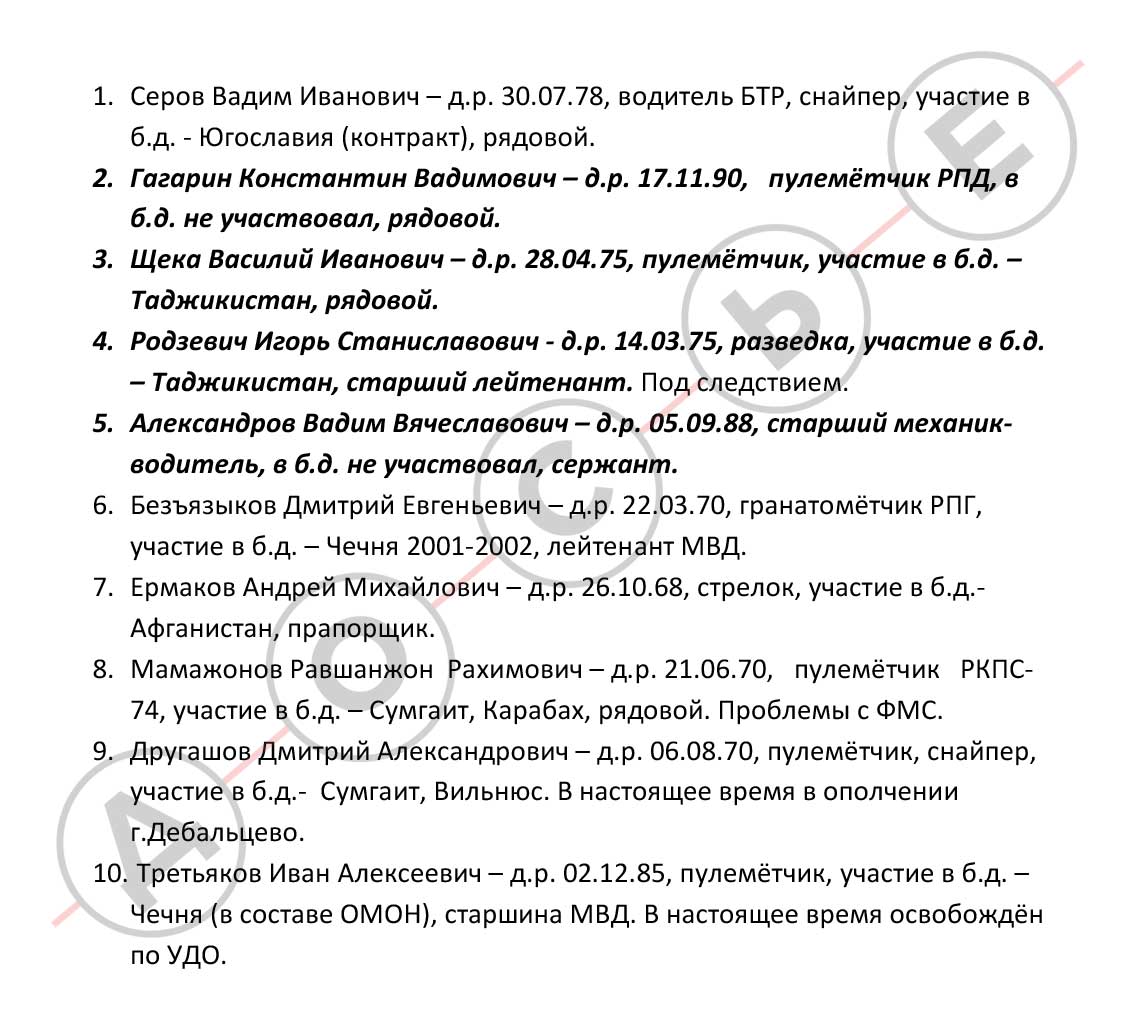

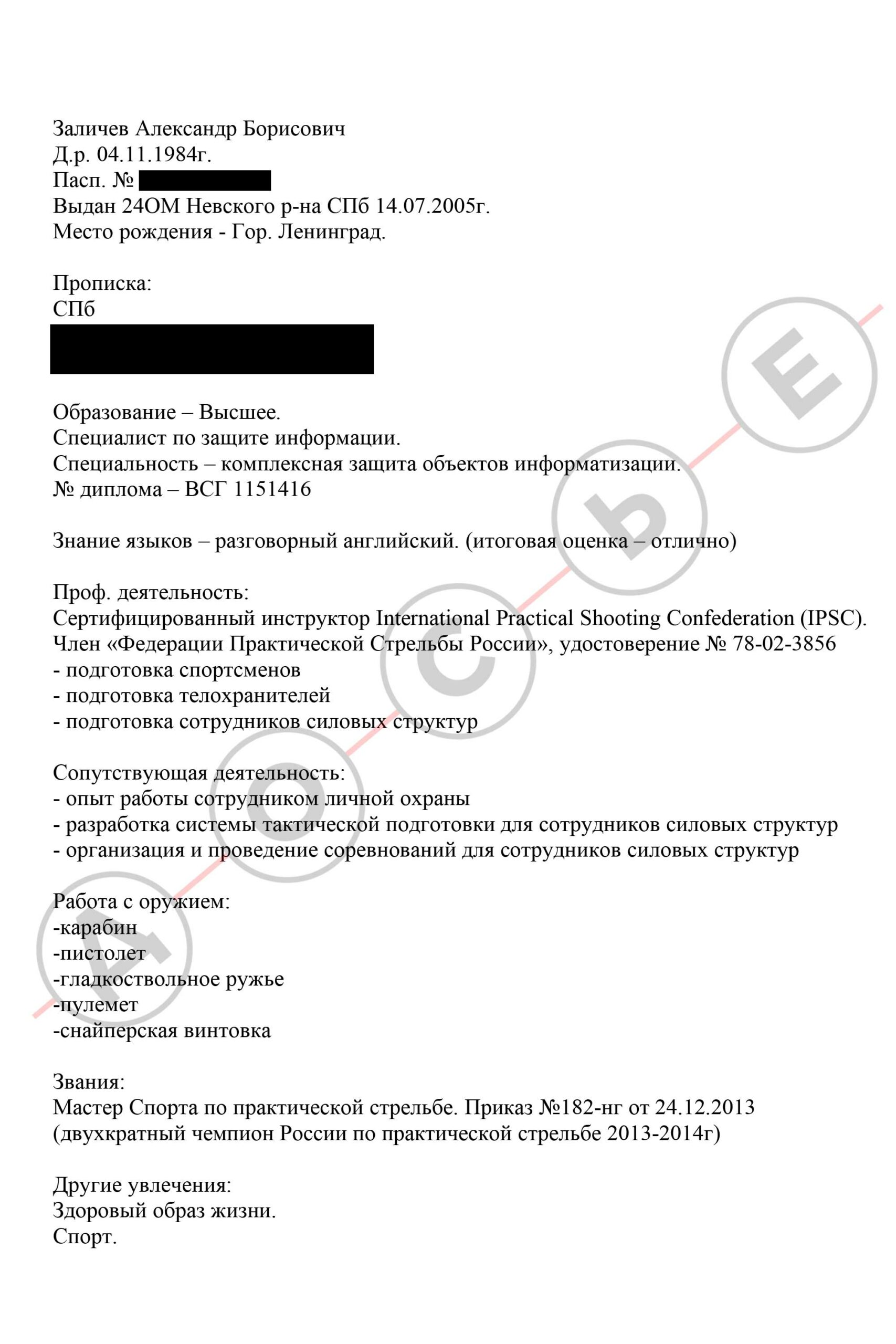

Как видно из имеющихся в распоряжении «Досье» документов полковника ГРУ Дениса Смолянинова, в 2014–2015 годах спецслужба формировала небольшие боевые группы из 10–20 человек для украинских операций. Кандидаты, как правило, имели военную и специальную подготовку, опыт службы в армии и владели украинским языком. Их задачей были разведка и диверсионная деятельность в тылу украинской армии. Только в доступных «Досье» документах содержатся данные примерно сотни кандидатов в такие группы.

Насколько эффективна была эта работа, неизвестно. Многие из завербованных в эти отряды погибли в обычных фронтовых частях ДНР и ЛНР. Например, бывший собровец с позывным «Билли Бонс» (его личные данные известны «Досье»), завербованный Смоляниновым для работы в тылу противника, в 2017 году погиб в боевых порядках «ополченцев».

ГРУ не только создавало свои боевые группы, но и координировало наемников «Вагнера», следует из перехваченных украинцами радиопереговоров. На них слышно, что офицер ГРУ Владимир Иванников то ли выполнял роль командующего офицера подразделения «Вагнера», то ли выступал связующим звеном между ЧВК и старшим общевойсковым начальником. Его имя также фигурирует в деле о крушении малайзийского «Боинга» 17 июля 2014 года. Как установил нидерландский суд, Иванников координировал доставку сепаратистам зенитно-ракетного комплекса «Бук», из которого был сбит пассажирский лайнер. Судя по всему, функция Иванникова сводилась к военному обеспечению: о своих действиях он докладывал главному инспектору Центрального военного округа генерал-полковнику Ткачеву, который никакого отношения к ГРУ не имел. Среди тех, кто непосредственно доставлял и устанавливал «Бук» на позицию, только один человек — полковник запаса Сергей Дубинский — служил в спецназе ГРУ, но на момент катастрофы уже 10 лет был в запасе.

ГРУ также обеспечивало физическую безопасность московских кураторов ДНР и ЛНР, которые контролировали гражданские ведомства «народных республик». Такие кураторы существовали в каждом ведомстве, причем некоторые находились на месте, а главный куратор направления деятельности, как правило в ранге замминистра, руководил из Москвы и бывал в Донбассе наездами. Охрану важных лиц осуществляли не военнослужащие ГРУ и даже не агенты, а завербованные военной разведкой наемники из России, которые могли не знать истинного нанимателя.

Также командированные из России офицеры ГРУ координировали местные войсковую и агентурную разведки войск Донбаса и их «ГРУ».

С украинскими событиями, вероятно, были связаны операции в/ч 29155 диверсионное подразделение, где служили в том числе отравители Скрипаля × в Европе: взрывы на складах боеприпасов в Болгарии в 2015 (Иганово) и 2020 (Мыглиж) годах и в Чехии в 2014 году (взрыв в Врбетице). На складах хранились боеприпасы советских калибров, которые потенциально могли быть поставлены Украине.

Полномасштабная война в Украине и смерть Евгения Пригожина позволили ГРУ консолидировать контроль над ЧВК и добровольческими формированиями (речь об этом пойдет в главе «ГРУ и ЧВК»).

Спецназ в Украине

Собственные боевые части у ГРУ появились еще в 1950 году. Спецназ ГРУ сыграл важную роль во время войны в Афганистане (его бойцы захватывали дворец Хафизуллы Амина), а его численность выросла с изначальных 5,5 тысячи человек до 10,4 тысячи в 1984‑м. Впоследствии войска военной разведки применялись для подавления народных волнений в Северной Осетии и Нагорном Карабахе (1991), Таджикистане (1992). Наконец, спецназ ГРУ принимал самое активное участие в первой чеченской войне, где, впрочем, регулярно нес большие потери из-за ошибок военного руководства. После окончания войны роль спецназа на следующие несколько лет заметно ослабла.

Этот период характерен комплектованием воюющих подразделений специального назначения военнослужащими контрактной службы. Образовательный уровень разведчиков в ту пору был довольно высок. Людей с высшим и средне-техническим образованием привлекали высокие и достаточно регулярные выплаты. С окончанием чеченской войны денег стали платить намного меньше и не так аккуратно. Люди с боевым опытом, способные к самостоятельным действиям, стали увольняться, а на их место снова приходили военнослужащие срочной службы. Возможность сделать хотя бы спецназ профессиональным была упущена, — пишут исследователи портала «Агентура».

Сейчас в составе ГРУ числится семь бригад специального назначения (СпН). Когда конкретно подразделения из этих соединений были введены на оккупированную территорию Украины, точно не установлено.

По данным украинской разведки, одновременно в Донбассе могли находиться три-четыре подразделения, сформированные на основе бригад СпН, по 250–300 человек каждая, с регулярной ротацией личного состава. Задачи подразделений СпН в 2014–2015 годах, предположительно, были именно разведывательными (и, возможно, диверсионными) в «серой зоне» на территории, которая в полной мере не контролировалась ни одной из сторон конфликта × или в ближнем тылу противника.

16 мая 2015 года украинские войска захватили в плен капитана Евгения Ерофеева и сержанта Александра Александрова — военнослужащих 3‑й отдельной бригады спецназа ГРУ, выполнявших боевые задачи. Именно благодаря их допросам украинская сторона, видимо, получила основную информацию о деятельности войсковых подразделений ГРУ на захваченных территориях. Москва утверждала, что Ерофеев и Александров до задержания уволились в запас и не были действующими военнослужащими. Сами они на суде называли себя добровольцами, вставшими на сторону сепаратистов на востоке Украины. Впоследствии их обменяли на украинскую военнослужащую Надежду Савченко ее захватили в плен под Луганском в 2014 году, вывезли в Россию и осудили по обвинению в причастности к убийству журналистов ВГТРК. Сама Савченко обвинения отрицала и утверждала, что попала в плен еще до гибели журналистов. В марте 2016 года суд приговорил ее к 22 годам лишения свободы, но уже через 2 месяца Савченко помиловал Владимир Путин × .

Тогда же Conflict Intelligence Team сумела подтвердить гибель трех военнослужащих 16‑й отдельной бригады специального назначения. А в июне 2015 года в Луганске опознали действующих военнослужащих 22‑й бригады спецназа ГРУ.

К осени 2015 года ситуация в Донбассе стабилизировалась и подразделения СпН ГРУ, судя по отсутствию свидетельств о них, были выведены с территории Украины, а задачи войсковой разведки были возложены на вооруженные силы ДНР и ЛНР. Вероятно, отдельные разведгруппы спецназа продолжали работать на юго-востоке Украины, но до 2022 года никакой информации о наличии в Донбассе организованных более-менее крупных подразделений СпН нет.

После начала полномасштабного вторжения роль спецназа ГРУ в Украине изменилась. С февраля 2022 года бригады СпН принимают участие в войне как часть вооруженных сил России, в том числе и не по прямому назначению, а в качестве пехоты. Как сообщали украинские правоохранительные органы, бойцы спецназа ГРУ захватывали поселок Козаровичи в Киевской области: один из военнослужащих проводил зачистки среди гражданского населения и избил 50-летнего местного жителя.

В сентябре 2022 года большие потери в боях под Красным Лиманом понесла 3‑я гвардейская бригада специального назначения (ОБрСпН). Би-би-си в анализе потерь российской стороны по родам и видам войск в начале войны установила, что спецназ несет непропорционально большие потери, так как воюет на фронте:

Не доверяя собственной пехоте, российские военачальники посылали спецназ на прямые столкновения с украинскими военными, использовали их для удержания фронта при отступлении в Харьковской области и даже для прочесывания улиц Мариуполя. Все это приводило к дополнительным потерям.

Судя по отсутствию новой информации о массовых потерях в частях спецназа, в последнее время бойцов СпН используют либо по прямому назначению, либо в пропагандистских целях.

Агентурная работа в Украине

Время между 2014 и 2022 годами ГРУ, как и ФСБ, использовало для наращивания агентурной сети в Украине — не только на оккупированных территориях, но и внутри страны. Российские спецслужбы стремились завербовать агентов среди украинских элит, чтобы получать инсайдерскую информацию, сеять внутреннюю вражду и готовиться к возможной эскалации. В конце концов эти агенты должны были помочь продвижению войск и стать фундаментом для российской оккупации, заняв ключевые посты в прокремлевских администрациях.

Вероятно, самым важным среди известных агентов ГРУ внутри Украины был депутат Верховной рады Андрей Деркач, заседавший в парламенте с 1998 по 2023 год. Выпускник академии ФСБ на тот момент называлась Академией Министерства безопасности × и сын бывшего главы СБУ Деркач за свою многолетнюю карьеру успел побывать на многих ответственных должностях: в 1990‑е он служил в СБУ, консультировал президента Кучму, работал помощником премьер-министра Украины, а также имел свой медиахолдинг, сыгравший важную роль в Оранжевой революции 2004 года. В 2006 году Деркач возглавил «Энергоатом», управлявший всеми атомными электростанциями страны.

По версии украинских правоохранительных органов, ГРУ завербовало Деркача в 2016 году через его помощника Игоря Колесникова, служившего в военной разведке в советское время. Колесников напрямую общался с руководителем спецслужбы Игорем Костюковым и его заместителем Владимиром Алексеевым.

Андрей Леонидович [Деркач] долго не шел на контакт, и где-то через три-четыре месяца он сказал, что готов, — вспоминал на допросе Колесников. — Мы выехали в Москву, где состоялась встреча. Первая ознакомительная встреча была в кабинете Владимира Степановича [Алексеева]. Затем последовало знакомство с руководителем ГРУ Костюковым.

Деркач, пользуясь своим положением и связями, смог создать в Украине агентурную сеть, далеко не все участники которой, вероятно, догадывались о том, что работали на российскую разведку. В 2018–2019 годах ГРУ завербовало еще одного депутата Рады — члена партии «Слуга народа» и ведущего телеканала «1+1» Александра Дубинского. Тот был близок к олигарху Игорю Коломойскому и, по некоторым данным, лоббировал его интересы в парламенте. Также в группу Деркача и Колесникова входил бывший прокурор Украины Константин Кулик.

Впервые эта сеть попала в поле зрения правоохранительных органов вовсе не в Украине, а в США. В 2019 году Дубинский лично познакомился с кураторами из ГРУ в Санкт-Петербурге, а затем провел вместе с Деркачом пресс-конференцию «Новые факты о международной коррупции, „Бурисме“ и схеме доведения Украины до банкротства». На ней депутаты упомянули сына Джо Байдена Хантера, а вскоре Дубинский встретился в Киеве с адвокатом Дональда Трампа Руди Джулиани. Как писали СМИ, соратники Трампа пытались найти компромат на Байдена в преддверии президентских выборов. В сентябре 2020 года Андрей Деркач попал под санкции США за попытку вмешательства в американские выборы: власти США утверждали, что он был российским агентом более 10 лет. Дубинский и другие люди из окружения Деркача были внесены в санкционные списки через год. Расследование в Украине началось только после российского вторжения.

Помимо попыток повлиять на украинскую и американскую политику, основной задачей группы Деркача была подготовка к войне. Как утверждает СБУ, ссылаясь на переписки, разговоры и документы Колесникова, за годы сотрудничества ГРУ передало группе Деркача десятки миллионов долларов для создания частных охранных предприятий на юго-востоке Украины. Они должны были «обеспечивать прохождение техники, садиться на броню с российскими флагами и таким образом обеспечивать мирный вход в города».

Как и положено военной разведке, ГРУ вербовало агентов и среди украинских военных. Например, в 2018 году был разоблачен полковник Воздушных сил ВСУ Сергей Лазарев, который три года передавал российской разведке данные об украинской авиации. Полковника завербовали через сестру, жившую в приграничном Шебекине в Белгородской области. Лазарев работал в Министерстве обороны Украины и отвечал за учет всей военной техники ВСУ. Одной из его задач было передать в Россию украинский беспилотник. Прокололся перебежчик на попытке узнать сведения о воздушной базе в Василькове, которая прикрывает небо над Киевом. Четыре года спустя, в первые дни войны, вокруг этой базы развернутся тяжелые бои — российские войска рассчитывали сделать Васильков плацдармом для наступления на Киев.

ГРУ в Украине интересовали агенты не только в среде чиновников и военных. Как показывают документы Смолянинова, разведчиков интересовали активисты, журналисты, владельцы небольших телеканалов, а также люди, имевшие доступ к инфраструктурным объектам. Кроме того, в агентурные сети вовлекались обычные граждане, которые могли передавать данные о присутствии или передвижении воинских формирований Украины, состоянии дорог и аэродромов, местах дислокации военных, а также сведения о настроениях личного состава на основании бесед с военнослужащими.

Полномасштабное вторжение в Украину

В 2014 году захватить Крым удалось благодаря неподготовленности и деморализации местных военных, отсутствию внятной системы управления в условиях политического кризиса в Украине и наличию широкой агентурной сети среди пророссийски настроенных крымчан — в том числе во власти.

Попытка блицкрига в 2022 году опиралась на похожую стратегию: демонстрация военного превосходства и активизация агентурных сетей. Специалисты британского Королевского объединенного института оборонных исследований (RUSI) считают, что изначальный план нападения на Украину в 2022 году был полностью завязан на успех неконвенциональных операций спецслужб — в первую очередь ФСБ, но и ГРУ тоже.

Как утверждают аналитики, основываясь на интервью с украинскими чиновниками и сотрудниками западных спецслужб, российские агенты в высших эшелонах власти давили на правительство Зеленского, чтобы тот отказался от планов Украины по вступлению в НАТО. Это должно было спровоцировать протесты среди населения, как когда-то отказ Януковича от евроинтеграции. В условиях политического кризиса оккупировать Украину было бы проще. Но к 2022 году стало понятно, что Зеленский не поддастся давлению и нового Майдана не случится. Тем не менее план менять не стали и вторжение произошло в момент, когда для него еще не сформировались условия. Эксперты RUSI считают, что военные провалы первых дней войны — логистические просчеты, плохая подготовка и спешное продвижение с неприкрытыми тылами — произошли как раз потому, что власти России рассчитывали в первую очередь на поддержку со стороны агентов спецслужб.

Завербованные украинские чиновники и военные должны были посеять управленческий хаос и добиться отказа Украины от сопротивления. Замысел провалился по обоим направлениям: украинская армия в ключевых точках оказалась готовы дать отпор российским войскам, а агенты массово уходили со связи или прямо отказывались от сотрудничества.

Поскольку план вторжения держался в секрете, для завербованных украинцев оно стало шоком: их набирали под другие задачи. Внезапность и жестокость наступления с обстрелами городов и гибелью мирных жителей стали испытанием лояльности агентов, и многие из них предпочли родину военной разведке страны-агрессора. Кроме того, военное время усилило риски для пророссийских и аполитичных агентов: понятия «предательство» и «коллаборация» стали трактоваться более широко. Новый костяк агентурных сетей составили рядовые прокремлевски настроенные граждане, которых активно преследуют правоохранительные органы: в начале 2024 года СБУ сообщала, что разоблачила более 2,5 тысячи предателей, более 470 наводчиков и корректировщиков, а также 47 российских агентурных сетей.

Судя по всему, российские спецслужбы также вербуют российских военкоров: они по работе много общаются с местными жителями в зоне боевых действий и могут разговорить тех, кто не пошел бы на прямое сотрудничество с военными. Например, украинские правоохранительные органы сообщали об уголовном деле против жителя Днепропетровской области, который передавал ГРУ данные о движении войск через военкора Владлена Татарского. Впоследствии тот был убит в результате координировавшейся из Украины операции.

После начала войны в задачи агентов ГРУ на территории Украины входили, к примеру, корректировка ракетных ударов, поиск мест дислокации военных и строительства укреплений, расположения западного вооружения, оценка последствий от российских атак, внедрение в ВСУ и так далее.

ГРУ играет важную роль в подготовке военных операций в Украине. Генеральный штаб разрабатывает свои планы, опираясь на разведывательные данные, которые собирает ГРУ. Особую роль в этом процессе играет 5‑е управление, отвечающее за оперативную разведку. Оно готовит материалы для планирования — от карт целей до рекомендаций по маршрутам и условиям проведения десантных операций. Важные данные также поступают от 6‑го управления, занимающегося радиотехнической разведкой: оно предоставляет Генштабу спутниковые снимки, результаты перехвата сигналов связи и другую информацию, полученную средствами электронного наблюдения.

Кибератаки ГРУ в Украине

23 декабря 2015 года, Украина, Ивано-Франковская область. В воздухе витало предновогоднее настроение, и сотрудники «Прикарпатьеоблэнерго», которая распределяет электричество по всему региону, с нетерпением ждали окончания рабочего дня. Вдруг курсор на экране одного из диспетчеров переместился сам по себе. Сотрудник опешил: в этот момент он раскладывал бумаги на столе и даже не притрагивался к мыши, рассказал Wired. На глазах удивленного оператора оживший курсор сам по себе двинулся в сторону тумблера, который управлял рубильником на одной из подстанций, и отключил его. В этот момент тысячи жителей региона лишились электричества и отопления. Диспетчер в панике схватился за мышь, но курсор больше его не слушался. Оператору оставалось лишь беспомощно наблюдать, как сошедший с ума курсор одну за другой отключает подстанции, которые снабжали электричеством более 230 тысяч человек.

Вскоре без электричества остались люди и в других областях: в тот же день хакеры взломали поставщиков электроэнергии «Киевоблэнерго», «Черновцыоблэнерго», «Хмельницкоблэнерго» и «Харьковоблэнерго». Это была первая хакерская атака по энергетическим центрам Украины, и власти страны почти сразу указали на Россию. Уже год Украина воевала с поддерживаемыми Россией сепаратистами в Донбассе и с тех пор систематически подвергалась кибератакам. Со временем независимое расследование показало, что отключение энергоснабжения было не спонтанной диверсией киберпреступников, а сложной и продуманной операцией, в которой использовали вирусы BlackEnergy и KillDisk он стирает данные с диска без возможности восстановления × . Это любимые инструменты хакерской группировки Sandworm, работающей под крылом летучей мыши с эмблемы ГРУ. Позже компания по кибербезопасности iSight Partners докажет, что за этими диверсиями стояла именно эта группировка Подробнее — в разделе о кибероперациях ГРУ × .

Причиной атак, по всей видимости, могла быть даже не война на востоке Украины, а обычная путинская месть. Как сообщает Wired, тогда Украина планировала провести национализацию энергетических компаний, которые принадлежали российскому олигарху, связанному с Владимиром Путиным.

Год спустя история повторилась, на этот раз с финансовыми учреждениями страны. 6 декабря 2016 года внезапно отключились сайты Министерства финансов, Госказначейства и Пенсионного фонда — они не работали два дня. Хакеры взломали сетевое оборудование, и ведомства потеряли возможность совершать денежные переводы. Уже на следующий день граждане Украины не смогли получить пенсии и пособия, платежи на сотни миллионов гривен были приостановлены, а Минфин и Госказначейство потеряли 3 терабайта критически важной информации. По всей видимости, данные уничтожил вируc KillDisk — фирменный почерк ГРУшников из Sandworm. Сначала хакеры вторгаются в систему при помощи вредоносной программы BlackEnergy и собирают нужную информацию, затем, на завершающем этапе, зачищают жесткие диски компьютеров тем самым ПО KillDisk.

Пока Украина восстанавливалась от этой атаки, хакеры Sandworm предприняли серию следующих: через неделю после взлома финансовых учреждений в северной части правобережного Киева отключилось электричество — и снова зимой. Сбой произошел на электроподстанции «Северная». Однако на этот раз во время атаки было использовано иное вредоносное ПО — Crash Override (более известное как Industroyer). Новый вирус оказался куда сложнее BlackEnergy: он запрограммирован самостоятельно совершать саботаж в заданное время. Дальнейшее исследование программы показало, что ее создали все те же хакеры ГРУ.

В декабре 2016 года президент Петр Порошенко рассказал, что всего за два месяца одни лишь государственные ведомства страны подверглись кибератакам около 6500 раз. Но вскоре украинцев ждало куда большее потрясение.

27 июня 2017 года Украина готовилась к празднованию Дня Конституции. В разгар последнего рабочего дня перед праздниками по всей стране начали гаснуть экраны компьютеров — стало понятно, что по сети блуждает невероятно агрессивный вирус. Сотни частных и государственных компаний, госведомства и министерства начали поочередно сообщать, что вирус коснулся и их. Вредоносное ПО распространялось как лесной пожар. Попав на один компьютер, оно моментально заражало все остальные, подключенные к его локальной сети. Это был вирус NotPetya.

Эта атака до сих пор считается одной из наиболее разрушительных за всю историю существования интернета, а NotPetya называли самым быстрораспространяющимся вредоносным кодом. Всего за один день были заражены компьютеры кабинета министров Украины, Министерства инфраструктуры, Чернобыльской АЭС, налоговой службы, Укртелекома, аэропортов Борисполь и Жуляны, Укргаздобычи, Укрпочты, киевского метрополитена, Новой Почты, «Укрзализныци», медиагрупп «Интер», 24 и ICTV и сотни других компаний и банков. Всего пострадало больше 2000 юридических лиц. Позднее подсчитают, что за тот день было выведено из строя более 10% персональных компьютеров страны.

Заражение началось с программы M.E.Doc — самого распространенного ПО для бухгалтерской отчетности в Украине, которое используют 90% всех организаций страны. Обновления программы выходят часто, а потому в большинстве компаний она исключена из фаерволов и антивирусов. Более того, у многих компаний обновления M.E.Doc поставлены на автозагрузку. И хакеры ГРУ воспользовались этим — они взломали серверы обновлений программы и спрятали в них NotPetya.

Однако украинских специалистов из компании по кибербезопасности ISSP пугала не сама атака и даже не скорость распространения вируса, а то, что не до конца ясно, к каким последствиям эта атака привела. В ISSP считают, что хотя эта диверсия и была очень масштабной, вероятно, она была всего лишь дымовой завесой для какой-то другой операции.

Суть и цель атаки, известной под названием NotPetya, мало кто понимает. Произошел тотальный коллапс, и большинство считает, что уничтожить все эти компьютеры и было целью злоумышленников. А на самом деле события 27 июня 2017, вызванные вирусом NotPetya, были лишь последним этапом значительно большей кибероперации. По сути, это было просто зачисткой следов своей работы и испытания массовой координированной атаки. <…> Потому что из-за бэкдора в обновлении программного обеспечения M.E.Doc злоумышленники получили доступ к огромному количеству инфраструктур, и что именно они там делали, какие инструменты запускали, каких спящих агентов оставляли, чтобы вернуться в организацию, остается вопросом. Так как благодаря NotPetya они убрали следы своего присутствия, усложнили проведение расследования истинных причин и целей атаки, — пишет международная компания по кибербезопасности ISSP.

С начала полномасштабной войны Sandworm стали отвечать за большую часть кибератак на критически важную инфраструктуру Украины. 15 февраля 2022 года, за неделю до начала вторжения, сайты Министерства обороны, Вооруженных сил и крупнейших банков Украины подверглись самой мощной DDoS-атаке в истории страны. Тем вечером клиенты Приватбанка, крупнейшего в Украине, стали массово получать СМС-сообщения, о том что банкоматы компании перестанут работать. Это был вброс: СМС отправлялись с польских номеров, и, по всей видимости, их авторы не сильно заботились о форме: как пишет украинское медиа AIN, было видно, что это неофициальные сообщения. Вскоре сам Приватбанк опроверг информацию. Тогда-то у компании обвалился сайт и интернет-банкинг, а банкоматы на час перестали выдавать деньги: DDoS-атака попросту перегрузила серверы банка. Вслед за Приватбанком хакеры начали атаковать Ощадбанк и веб-серверы Минобороны Украины, а также ВСУ. По данным правительства США, российские хакеры совершили эту атаку, чтобы собрать разведданные и получить возможность нарушить работу взломанных сервисов в удобный им момент.

Утром 24 февраля, за пару часов до начала полномасштабного вторжения, российская сторона совершила кибератаку на спутниковую сеть KA-SAT, управляемую крупным оператором коммерческих спутников связи Viasat. Это привело к серьезным сбоям не только в Украине, но и в Европе: в частности, в немецкой энергетической компании Enercon, что вызвало нарушения в работе ветровых электростанций. Основная цель таких атак явно выходила за рамки коммерческой выгоды. Их задача заключалась в дестабилизации ключевых систем, включая банковский сектор, а также в создании паники и атмосферы недоверия к государственным институтам.

К весне 2022 года Sandworm обновили свой арсенал по атаке на энергетическую инфраструктуру, выпустив вирус Industroyer2. Он способен связываться с промышленным оборудованием, в том числе с защитными реле, используемыми на электрических подстанциях. Хакеры ГРУ также добавили к нему обновленного компаньона-стирателя CaddyWiper, который уничтожает пользовательские данные и информацию о подключенных дисках, делая систему неработоспособной. Этот вирус нужен, чтобы замедлять процесс восстановления и не давать безопасникам вернуть контроль над консолями операторам энергетических компаний. Кроме того, он подчищает следы проникновения в систему.

В апреле 2022 года украинская группа реагирования на компьютерные чрезвычайные ситуации (CERT-UA) и словацкая фирма по кибербезопасности ESET рассказали, что эти новые вирусы попытались внедриться в системы неназванной региональной украинской энергетической компании, чтобы спровоцировать блэкаут. Тогда атаку заметили и остановили, однако это была лишь тренировка. В октябре 2022 года, после того как на Украину обрушился шквал из 84 ракет и 22 дронов, Sandworm удалось нарушить работу информационных и операционных систем энергетической компании, занимающейся распределением электроэнергии в одном из пострадавших городов.

В начале войны интенсивность кибератак возросла: Microsoft регистрировала в среднем три крупные кибератаки на украинские организации каждую неделю. Однако с июля и до конца 2022 года компания сообщала о минимальной или полностью отсутствующей активности программ класса wiper — вредоносного ПО, которое выводит из строя системы и уничтожает данные.

В октябре 2022 года хакерская группа Sandworm снова провела серию кибератак, нацеленных на критически важную инфраструктуру и логистические компании в Польше и Украине. Группа использовала программу-вымогатель PRESSTEA для подрыва логистических линий, по которым в Украину из Европы поступала гуманитарная и военная помощь. Это был редкий случай, когда группировка решилась на разрушительные действия против страны НАТО. В тот же период хакеры ГРУ атаковали IT-системы украинского предприятия по распределению электроэнергии; это совпало с российскими ракетными ударами по энергетической инфраструктуре Украины в рамках зимней военной кампании. Анализ Microsoft подтвердил связь действий Sandworm с другими операциями российских вооруженных сил, проводимыми в то же время.

В августе 2023 года мир узнал об очередной вредоносной кампании Sandworm под названием Infamous Chisel, направленной на Android-устройства украинских военных. Это усовершенствованное ПО смогло не только проникать в устройства, но и извлекать данные из популярных мессенджеров, таких как Telegram, Signal и WhatsApp, а также из браузеров и финансовых приложений. Были похищены даже данные из Google Authenticator и VPN-сервисов, что поставило под угрозу безопасность пользователей.

В 2024 году хакеры из воинской части 74455 (группировка Sandworm) стали еще чаще проводить кибершпионские операции. Группа сосредоточилась на сборе разведывательных данных с коммуникационных систем, мобильных устройств и приложений, используемых украинскими военными.

***

В марте 2022 года группа юристов и следователей из Центра прав человека при Школе права Калифорнийского университета в Беркли призвала прокуратуру Международного уголовного суда (МУС) в Гааге рассмотреть возможность квалификации действий российских хакеров, осуществлявших кибератаки на Украину, как военных преступлений.

Обвинения выдвинуты против шестерых граждан России, которых связывают с масштабными кибератаками, затронувшими критически важные системы и инфраструктуры в разных странах. Эти атаки, организованные подразделением 29155 ГРУ, включают использование вредоносного ПО, такого как NotPetya, нанесшего миллиарды долларов убытков компаниям по всему миру. В числе пострадавших оказались медицинские организации, выборные системы и энергетические сети, что подчеркивает систематический характер таких операций.

Психологические операции ГРУ в Украине

Одновременно с хакерами в конфликт с Украиной включились подразделения психологических операций.

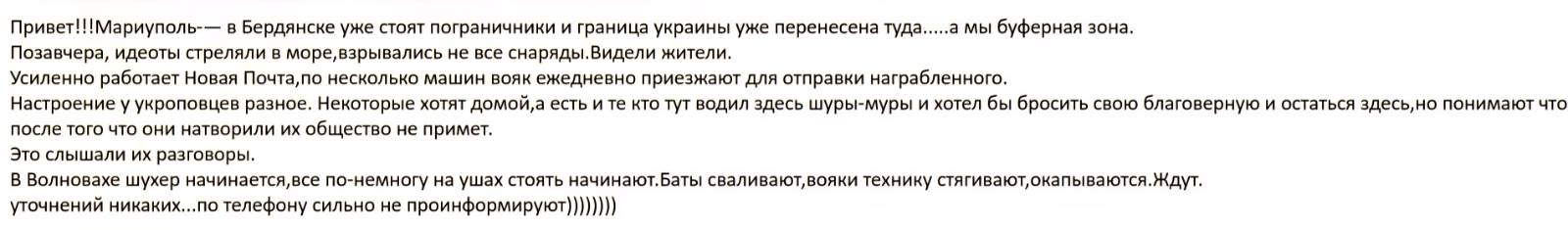

Активистский проект «ИнформНапалм» рассказывал, что после начала конфликта в Донбассе информационно-психологическими операциями против Украины руководил отряд ПСО психологических операций × 2140 ВС РФ (Южного военного округа). По данным авторов портала, этот отряд управлял оперативными группами психологических операций (ОГПО) в Донбассе и собирал информацию о настроениях местных жителей. ОГПО, в свою очередь, работали на земле, занимаясь распространением слухов, пропагандистских материалов (в том числе в интернете), координировали пропагандистские группы местных жителей, мониторили настроения и взаимодействовали с российскими военкорами.

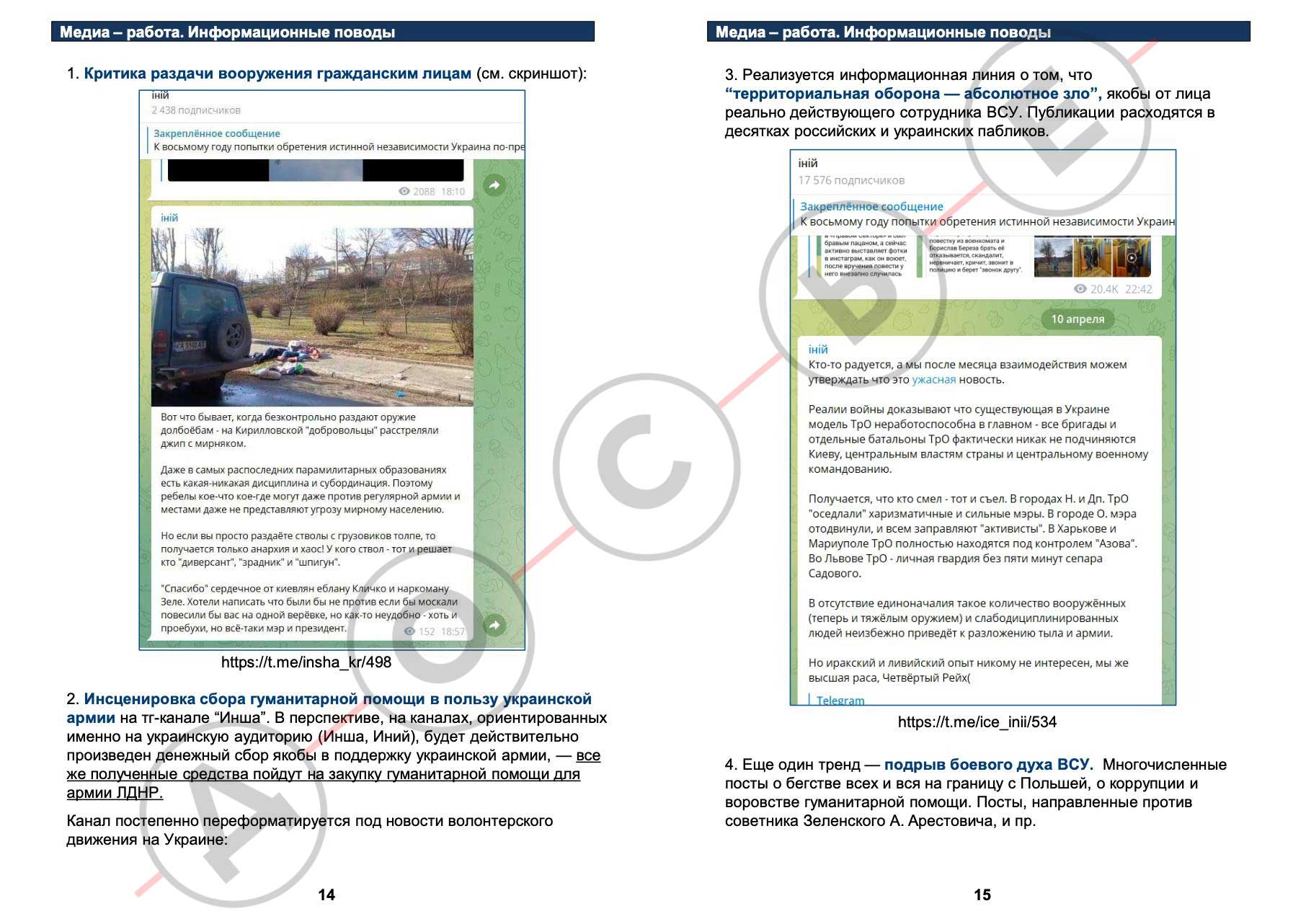

Как выяснил Центр «Досье», перед началом полномасштабного вторжения в 2022 году к участию в психологических операциях привлекали офицеров и из других подразделений. Так, под руководством полковника Дениса Смолянинова накануне войны была создана сеть телеграм-каналов. Авторы некоторых из них выдавали себя за украинцев и пытались распространять панические настроения среди населения, а также подрывать моральный дух украинских военных. Например, канал «iнiй» публиковал новости о том, как местные добровольцы, которым выдали оружие, убивали мирных жителей, критиковал территориальную оборону и ВСУ. В другом канале, «інша країна», ждали оккупации Украины Польшей и намекали на разворовывание гуманитарной помощи украинскими властями. Кроме того, он использовался для сборов якобы на нужды украинской армии, деньги от которых на самом деле передавались в «ЛДНР».

Для психологической борьбы использовались и Z‑каналы. Главным из них был блог наемника Игоря Мангушева, который в первые недели полномасштабной войны занимался информационными диверсиями: например, организовывал спам-атаки на украинские службы первой помощи и официальные чаты, устраивал массовые ложные звонки о минировании школ и больниц и пытался сеять в Украине панику, призывая местных жителей рисовать на дорогах украинских населенных пунктов красные кресты — якобы для наведения российских ракет.